Una settimana fa, [email protected] è stato scoperto da ricercatori di sicurezza di PC, aggiunge estensioni di file .2xx9 ai file memorizzati computer compromessi. Lla ransomware utilizza uno standard di crittografia file chiamato come AES-256 di cifratura da progetto ransomware HiddenTear che è quasi impossibile da rompere. Dopo l'infiltrazione di successo, i contatti con i propri distributori [email protected]~~number=plural attraverso la connessione a un server remoto C & C per trasmettere i dati raccolti credenziali ricevono le pianificati aggiornamenti / comandi. Questo ransomware viene diffuso in gran parte via e-mail di spam, trojanised link su forum e sfruttare kit come Neutrino. Anche, gli hacker distribuiscono tramite drive by download attraverso un migliaio di pagine web compromesse, sito porno e piattaforma pubblicitaria pure.

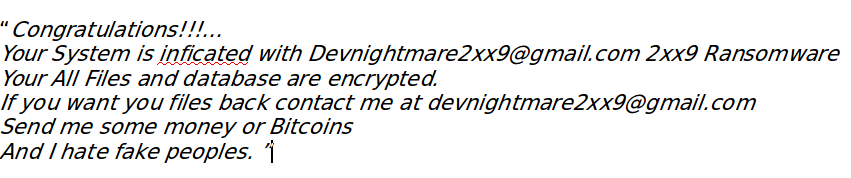

Inoltre, i ricercatori sostengono che deve essere sviluppato da un sviluppatori meno esperti, perché il suo codice includono credenziali SMTP per Gmail e sembra che una versione di prova che non può essere creata per indirizzare un sacco di utenti di PC. Anche se, appartiene alla stessa famiglia di ransomware come ShinoLocker e Domino. Esso mostra richiesta di riscatto sul desktop esigente importo di riscatto al fine di sbloccare i file. Essa mostra e lascia seguente richiesta di riscatto sul desktop.

Come fa [email protected] costituire un rischio per la vostra privacy?

Il ransomware installa vari programmi spyware come PWSteal / Keylogger per registrare i tasti premuti. In altre parole, si purloins i dati credenziali come dettagli di login – ID / password, e-mail, indirizzo postale, on-line le transazioni bancarie dettagli senza la vostra conoscenza. Si potrebbe desiderare di sapere come è successo? Se si utilizza il sistema di pagamento on-line di solito allora si deve aver notato che gateway di pagamento ufficiale della Banca contiene il suggerimento di utilizzare On-Screen-tastiera. Perché compare questa parola chiave sullo schermo del PC, e voi dati di input usando il mouse in modo che qualsiasi spyware non può arrivare a registrare. Ma se uno spyware è programmata per catturare lo schermo del PC per registrare video in background può facilmente rubare i vostri dati. Quindi, è necessario eliminare l'infezione.

Indicazione di [email protected]

-

analisi del codice sorgente del ransomware rivela che la scansione per una vasta gamma di file da codificare. I file che possono essere indirizzate comprende: documenti, video, foto, file di database, ecc Si rivolge seguenti sql, .mdb, .sln, .php, .asp, aspx, .txt, .doc, .html, .xml , .psd, .dll, .lnk, .pdf, docx, xls, xlsx, ppt, pptx, .odt, .jpg, .png, .csv.

-

possono esistere file crittografati sul disco locale del PC, unità esterna compresa un'unità di rete mappata, estensione .2xx9 deve essere aggiunto con il nome di ogni file codificati.

-

[email protected]~~MD~~aux innescare il vostro PC per aprire richiesta di riscatto sullo schermo del PC, ogni volta che si riavvia il PC. Si può vedere READ_ME.txt sul desktop.

-

I suoi sviluppatori non chiedono di pagare importo fisso, totalmente dipende da voi che quanti soldi avete o quanto siano importanti i file sono!

- Esso genera e modifica le stringhe di valore nel registro di Windows per ottiene il permesso di avviare il processo dannoso segretamente. Esso si rivolge seguenti voci di registro: HKEY_CURRENT_USER \ Software \ Microsoft \ Windows \ CurrentVersion \ Run HKEY_CURRENT_USER \ Software \ Microsoft \ Windows \ CurrentVersion \ RunOnce

Pertanto, si consiglia vivamente di cancellare [email protected] da infettato PC Windows e ripristinare i file originali, seguendo le istruzioni fornite:

Gratis la scansione del PC di Windows per rilevare [email protected]

Rimuovere [email protected] dal PC

Fase 1: Rimuovere [email protected] in Modalità provvisoria con prompt dei comandi:

- Scollegare il PC con connessione di rete.

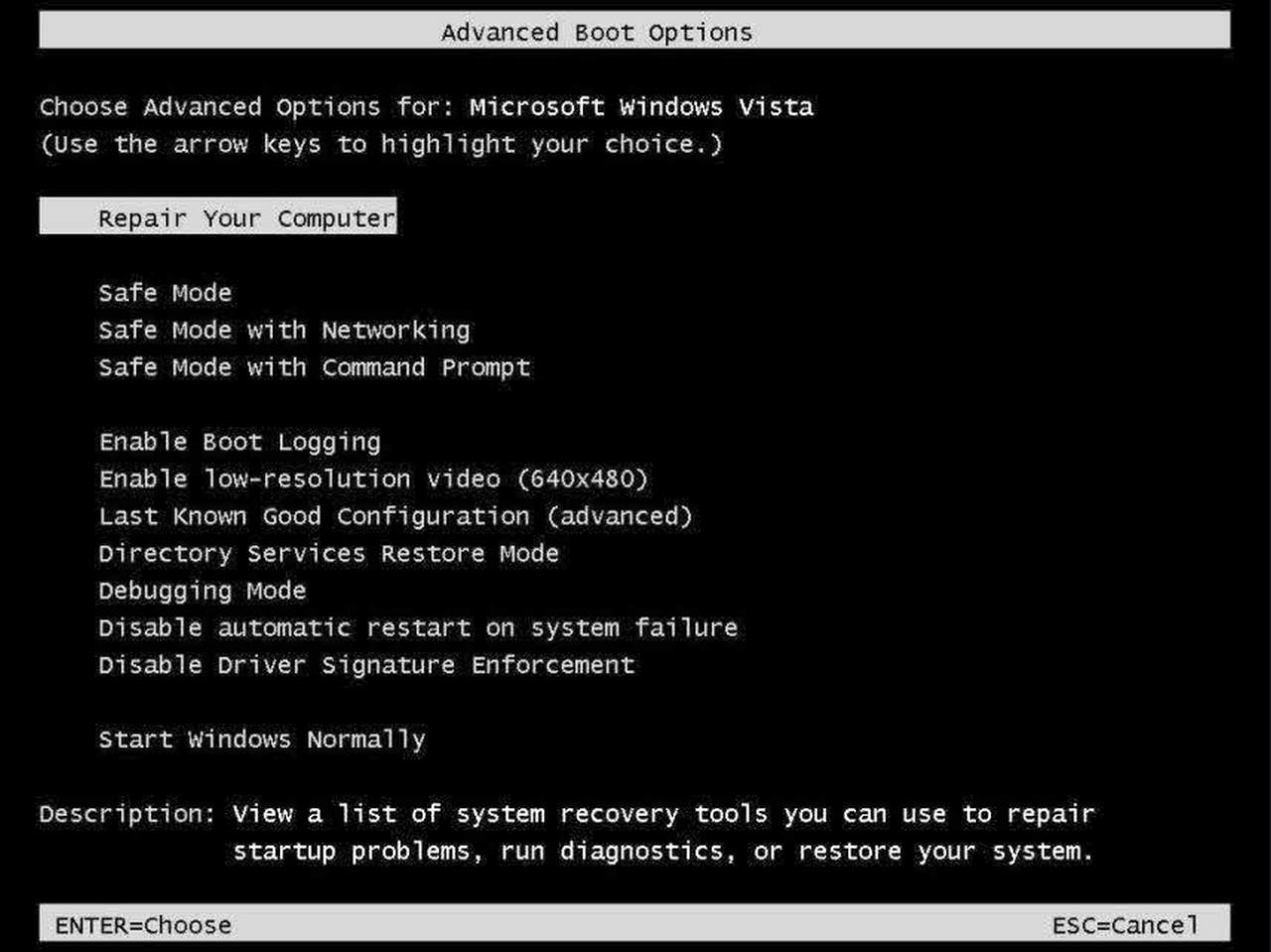

- Fare clic sul pulsante di riavvio e tenere premuto regolarmente tasto F8 durante il riavvio del sistema.

- Quando spettacolo “Opzioni avanzate di Windows Menu” sullo schermo e.

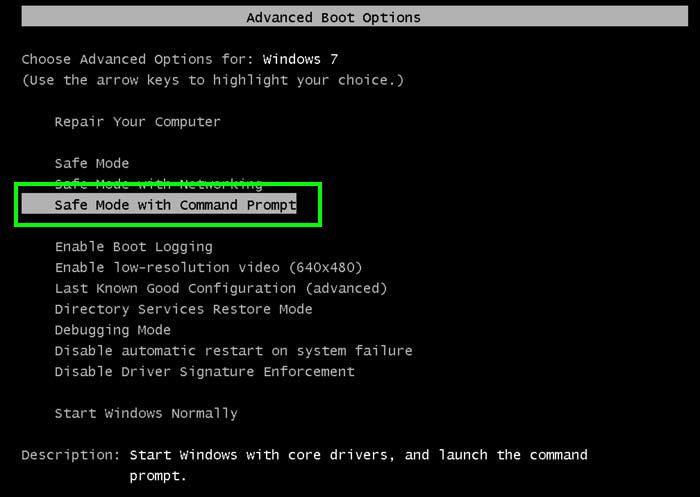

- selezionare “Modalità provvisoria con prompt dei comandi” e premere il tasto Invio.

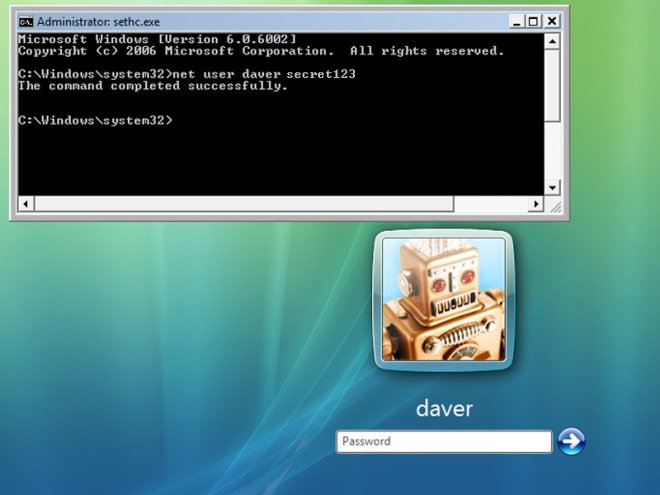

- È necessario effettuare il login al computer con l’account Administrator per la piena privilegio.

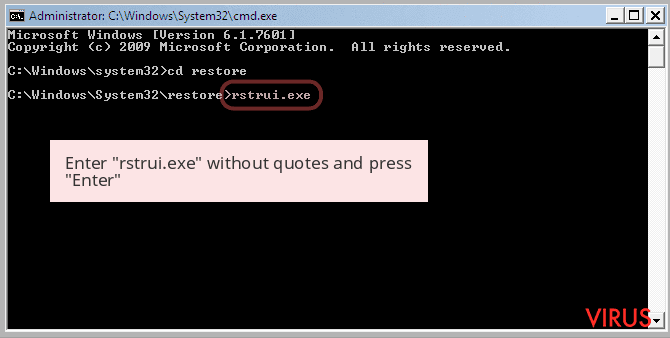

- Una volta visualizzato il prompt dei comandi digitare rstrui.exe e premere Invio

- Ora seguire le istruzioni sullo schermo per completare il ripristino del sistema.

Fase 2: Rimuovere [email protected] utilizzando MSConfig in modalità provvisoria:

- Spegnere il computer e riavviare di nuovo.

- Durante l’avvio premere il tasto “F8” costantemente aprire “Opzioni avanzate di Windows Menu”.

- Utilizzare i tasti freccia per selezionare l’opzione “Modalità provvisoria” e premere il tasto Invio.

- Una volta get sistema iniziato andare al menu Start. Tipo “msconfig” nella casella di ricerca e avviare l’applicazione.

- Vai alla scheda Avvio e cercare i file da% AppData% o% TEMP% cartelle utilizzando rundll32.exe. Vedere un esempio qui sotto:

C: \ Windows \ System32 \ rundll32.exe C: \ Utenti \ nomeutente \ AppData \ Local \ Temp \ regepqzf.dll, H1N1

- Disattivare tutte le voci malevoli e salvare le modifiche.

- Ora riavviare il computer normalmente.

Fase 3: Uccidi processo dannoso correlati Per [email protected]

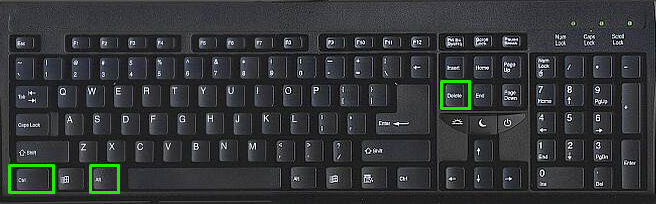

- Premere Alt + Ctrl + Canc pulsanti insieme.

- Si aprirà il Task Manager sullo schermo.

- Vai al processo Tab e trovare [email protected] processo correlato.

- Fare clic sul processo Termina adesso il tasto per fermare il processo in esecuzione.

Fase 4: Rimuovere [email protected] virus dal voce del Registro

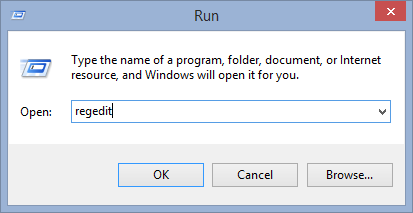

- Premere il tasto “Windows + R” insieme per aprire Run Box.

- Digitare “regedit” e fare clic sul pulsante OK.

- Individuare e rimuovere [email protected] voci relative.

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\RunOnce

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\RunOnceEx

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\RunServices

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\RunServicesOnce

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\Explorer\Run

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Runonce

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\RunServices

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\RunServicesOnce

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer\Run

Ora si spera che hai rimosso completamente il virus dal computer [email protected]. Se siete ancora ottenere un messaggio di riscatto dalla minaccia o in grado di accedere ai file, allora vuol dire che il virus ancora rimangono nel computer. In tale situazione non si dispone di qualsiasi altra opzione tranne la rimozione di questo virus utilizzando uno potente strumento di rimozione malware.

Mentre se una copia di backup dei file infetti o crittografati, allora si può anche reinstallare il sistema operativo di Windows. Questo cancellerà tutti i file e dati con l’infezione [email protected]. Si otterrà un sistema informatico completamente vuoto con nessun file. Ora è possibile utilizzare il backup per ottenere il vostro file. Se non si dispone di alcun backup quindi utilizzando lo strumento di rimozione malware è una scelta migliore per voi.

Se avete qualsiasi domanda o domanda per quanto riguarda il computer, allora si può facilmente chiedere il problema ai nostri esperti. Vai alla pagina fare qualsiasi domanda e ottenere la risposta per la query direttamente da esperti fuori.