| Attenzione, molti scanner anti-virus hanno rilevato [email protected] ransomware come una minaccia per il tuo computer | ||

| [email protected] ransomware è contrassegnato da questi Anti Virus Scanner | ||

| Anti Virus Software | Versione | di rilevamento |

| Zoner | 2018.4.5419 | Generico |

| GData | 4.4.109433 | [email protected] ransomware.CC |

| eGambit | 5.354529 | Variante di Win32/[email protected] ransomware.C |

| ZDB Zeus | 6.0.451 | Rootkit.Podnuha, CommonSearchVCatch, VirTool.UPXScrambler |

| Suggerimento: Disinstallare [email protected] ransomware Completamente – download gratis | ||

[email protected] ransomware potrebbe essere entrato nel tuo pc attraverso questi software. Se non li hai installati, allora liberati di loro Fuel for MS Word 1.5 , VideoPlug 1.2 , MacBGEditor 2.0 , The Promised Land 1.0 , ZX Spectrum 3.0 , Shogi Z 4.2 , Sound Studio 4.7.0 , Ember v1.5 , Thopter 0.4.5 , ice11 1.0 , iMacsoft VOB Converter Suite | |

Analisi delle minacce per : [email protected] ransomware

[email protected] ransomware è un file che crittografa il malware che è stato sviluppato per intimidire e ricevere denaro di riscatto dagli utenti interessati. I ransomware stanno diventando sempre più popolari come strumenti per danneggiare file e sistemi che potrebbero essere dovuti alla semplice transazione di valuta crittografica tramite un mezzo basato sul web online. I criminali informatici cercano costantemente nuovi e aggiornano le fonti per infettare i sistemi in tutto il mondo. [email protected] ransomware utilizza mail spam per intrappolare gli utenti a credere nella legittimità dei loro contenuti. Utilizza layout di design di aziende famose e marchi rispettati per servire informazioni allarmanti riguardanti un particolare prodotto o un servizio che potrebbe attirare l’attenzione immediata di utenti inconsapevoli. Il testo della riga di questi messaggi è creato in modo creativo per servire a questo scopo. Il carico utile contagioso contenente [email protected] ransomware ha un file eseguibile. È incorporato come funzionalità di macro all’interno dei documenti di questi messaggi, che sono serviti come file allegato. Gli utenti possono abilitare la sua implementazione facendo clic sull’opzione per consentire alle macro di leggere completamente il documento. Può anche essere ottenuto mentre gli utenti navigano incautamente sul Web e fanno clic su un link sospetto, in genere mentre utilizzano siti Web illegittimi. [email protected] ransomware può anche essere installato da pacchetti software che di solito promuovono applicazioni freeware come opzione aggregata. Può silenziosamente intromettersi nel sistema e crittografare rapidamente i file cruciali.

[email protected] ransomware è in grado di crittografare file come backup, documenti, database, audio, video, immagini e testi. Presto questi file possono essere identificati come portatori di un’estensione di file e vengono anche rinominati. I file diventano quindi irriconoscibili dal sistema operativo e non sono utilizzabili dagli utenti. Il ransomware è stato trovato per eliminare le copie del volume shadow di Windows che rende ancora più difficile il recupero dei file crittografati. Può persino apportare modifiche alle impostazioni di sistema che possono rendere difficile il ripristino del backup di Windows. [email protected] ransomware è stato trovato per apportare modifiche nelle impostazioni del registro di Windows che consente di rimanere e crittografare i file a meno che non si ottenga una chiave di decrittografia privata. Lascia una richiesta di riscatto per questo scopo in quanto informa gli utenti in merito al pagamento di alcuni Bitcoin a un dato indirizzo. Chiede inoltre agli utenti di contattare gli sviluppatori a un indirizzo email per ricevere la chiave e un tutorial sulla decrittografia. Gli utenti non dovrebbero eseguire tali passaggi, ma possono rimuoverli seguendo i passaggi indicati qui.

Rimuovere [email protected] ransomware dal PC

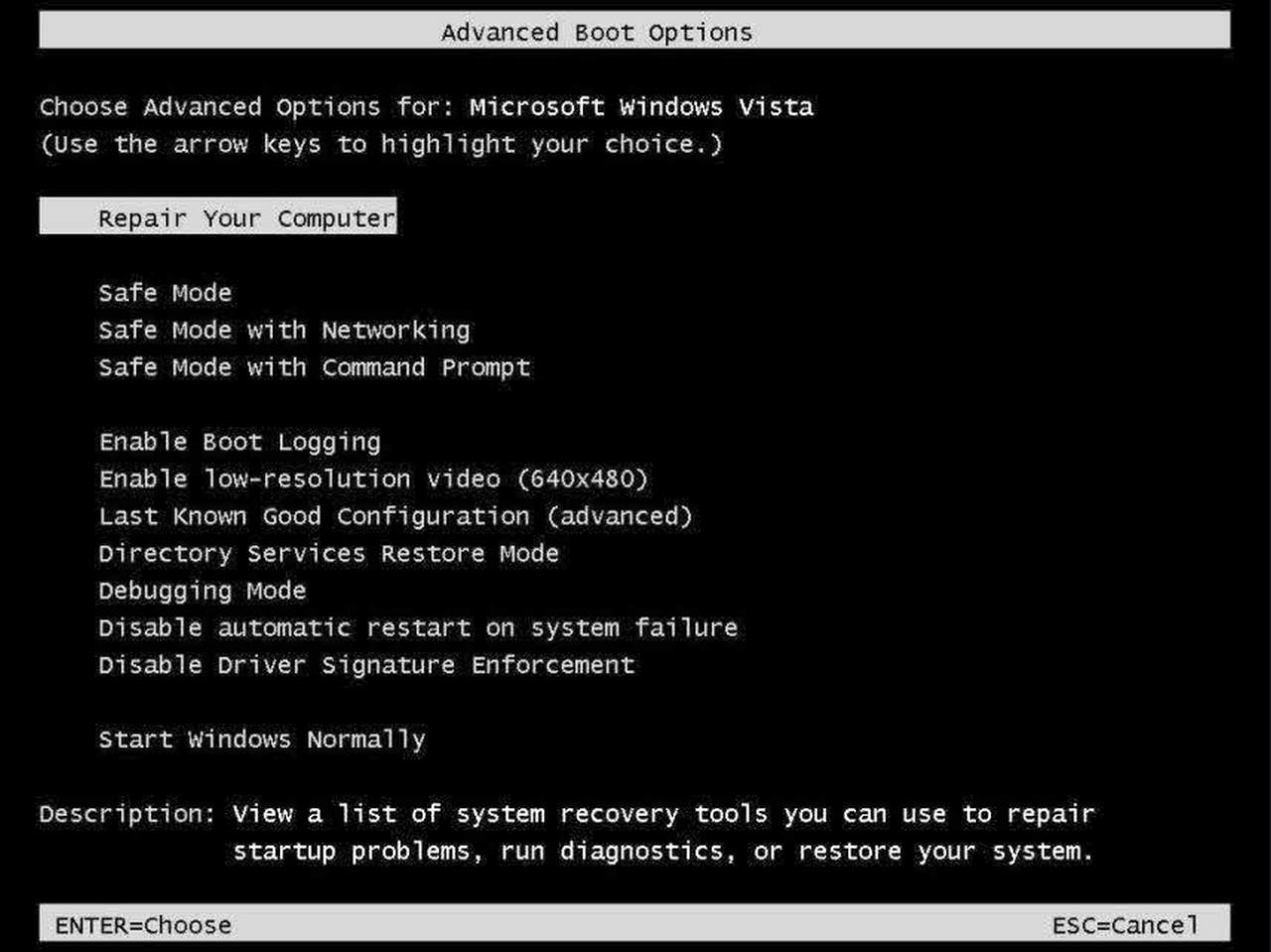

Fase 1: Rimuovere [email protected] ransomware in Modalità provvisoria con prompt dei comandi:

- Scollegare il PC con connessione di rete.

- Fare clic sul pulsante di riavvio e tenere premuto regolarmente tasto F8 durante il riavvio del sistema.

- Quando spettacolo “Opzioni avanzate di Windows Menu” sullo schermo e.

- selezionare “Modalità provvisoria con prompt dei comandi” e premere il tasto Invio.

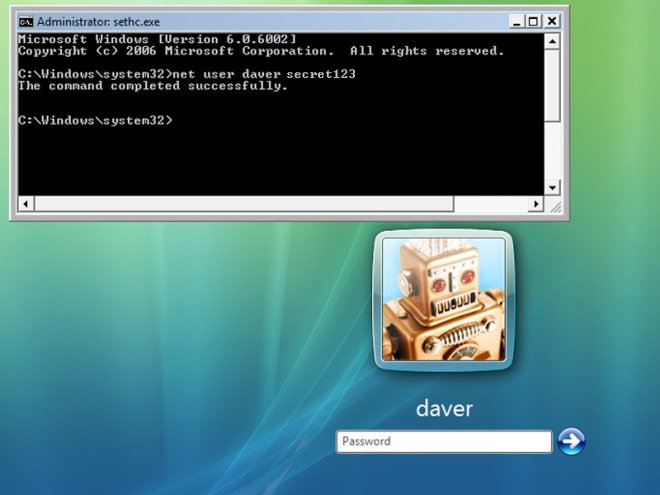

- È necessario effettuare il login al computer con l’account Administrator per la piena privilegio.

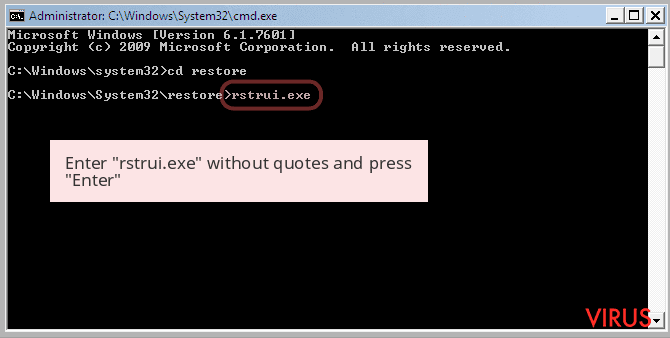

- Una volta visualizzato il prompt dei comandi digitare rstrui.exe e premere Invio

- Ora seguire le istruzioni sullo schermo per completare il ripristino del sistema.

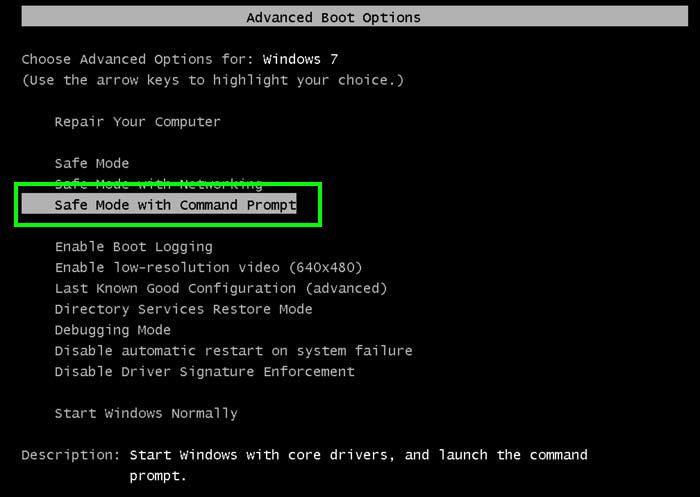

Fase 2: Rimuovere [email protected] ransomware utilizzando MSConfig in modalità provvisoria:

- Spegnere il computer e riavviare di nuovo.

- Durante l’avvio premere il tasto “F8” costantemente aprire “Opzioni avanzate di Windows Menu”.

- Utilizzare i tasti freccia per selezionare l’opzione “Modalità provvisoria” e premere il tasto Invio.

- Una volta get sistema iniziato andare al menu Start. Tipo “msconfig” nella casella di ricerca e avviare l’applicazione.

- Vai alla scheda Avvio e cercare i file da% AppData% o% TEMP% cartelle utilizzando rundll32.exe. Vedere un esempio qui sotto:

C: \ Windows \ System32 \ rundll32.exe C: \ Utenti \ nomeutente \ AppData \ Local \ Temp \ regepqzf.dll, H1N1

- Disattivare tutte le voci malevoli e salvare le modifiche.

- Ora riavviare il computer normalmente.

Fase 3: Uccidi processo dannoso correlati Per [email protected] ransomware

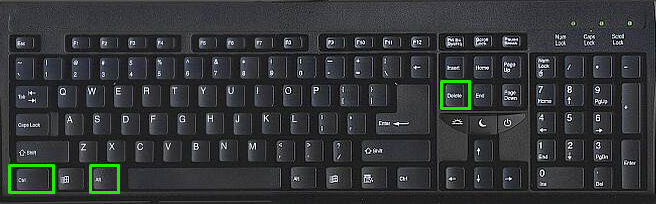

- Premere Alt + Ctrl + Canc pulsanti insieme.

- Si aprirà il Task Manager sullo schermo.

- Vai al processo Tab e trovare [email protected] ransomware processo correlato.

- Fare clic sul processo Termina adesso il tasto per fermare il processo in esecuzione.

Fase 4: Rimuovere [email protected] ransomware virus dal voce del Registro

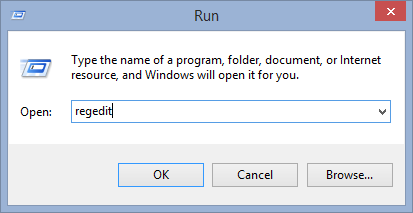

- Premere il tasto “Windows + R” insieme per aprire Run Box.

- Digitare “regedit” e fare clic sul pulsante OK.

- Individuare e rimuovere [email protected] ransomware voci relative.

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\RunOnce

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\RunOnceEx

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\RunServices

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\RunServicesOnce

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\Explorer\Run

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Runonce

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\RunServices

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\RunServicesOnce

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer\Run

Ora si spera che hai rimosso completamente il virus dal computer [email protected] ransomware. Se siete ancora ottenere un messaggio di riscatto dalla minaccia o in grado di accedere ai file, allora vuol dire che il virus ancora rimangono nel computer. In tale situazione non si dispone di qualsiasi altra opzione tranne la rimozione di questo virus utilizzando uno potente strumento di rimozione malware.

Mentre se una copia di backup dei file infetti o crittografati, allora si può anche reinstallare il sistema operativo di Windows. Questo cancellerà tutti i file e dati con l’infezione [email protected] ransomware. Si otterrà un sistema informatico completamente vuoto con nessun file. Ora è possibile utilizzare il backup per ottenere il vostro file. Se non si dispone di alcun backup quindi utilizzando lo strumento di rimozione malware è una scelta migliore per voi.

Se avete qualsiasi domanda o domanda per quanto riguarda il computer, allora si può facilmente chiedere il problema ai nostri esperti. Vai alla pagina fare qualsiasi domanda e ottenere la risposta per la query direttamente da esperti fuori.